Конспект лекции для студентов-гуманитариев из РГСУ — «Искусственный интеллект нового поколения: изменят ли ChatGPT и Midjourney экономику, политику и социальную сферу»

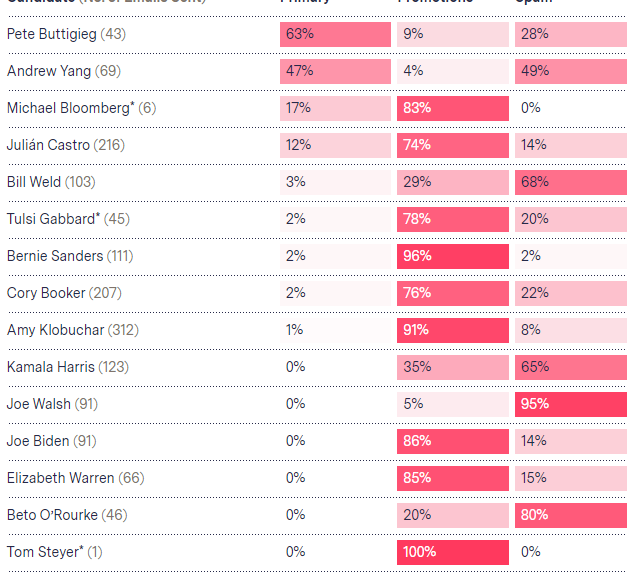

Все мы уже давно в курсе, что на Алиэкспрессе процветает практика подделки чипов — под видом популярных микросхем продавцы выставляют что попало, часто даже не отбраковку, а просто какие-то абсолютно другие чипы, другого назначения, но в нужном корпусе, на котором сошлифовывают старую и наносят новую маркировку.

Общаясь сейчас со связистами на предмет «сообщите, кому какой припой нужен», получил достаточно типовой ответ — «хороший, чтобы всё паял». Углублённое обсуждение вопроса вынесло на поверхность несколько запомнившихся людям торговых марок — в первую очередь Asahi — но и только. Про флюсы и их различия сказано ничего не было.

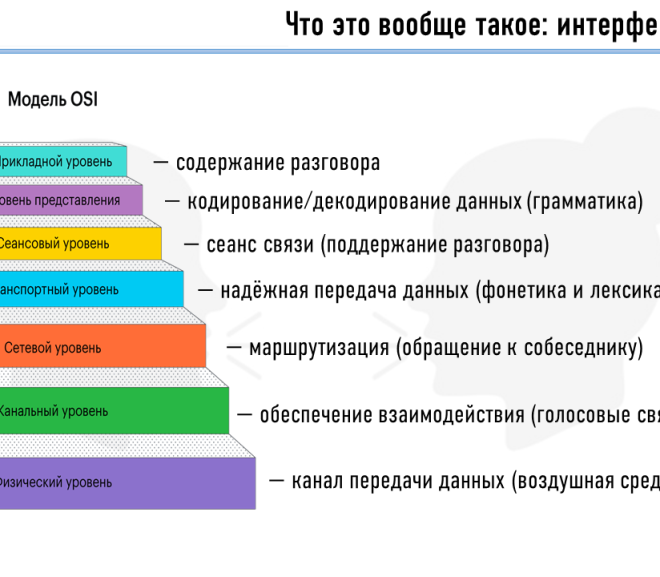

Конспект лекций в МИЭМ по теме «Обеспечение взаимодействия элементов системы IoT, интерфейсы и протоколы». Лекция первая. Что это вообще такое: интерфейс и протокол?

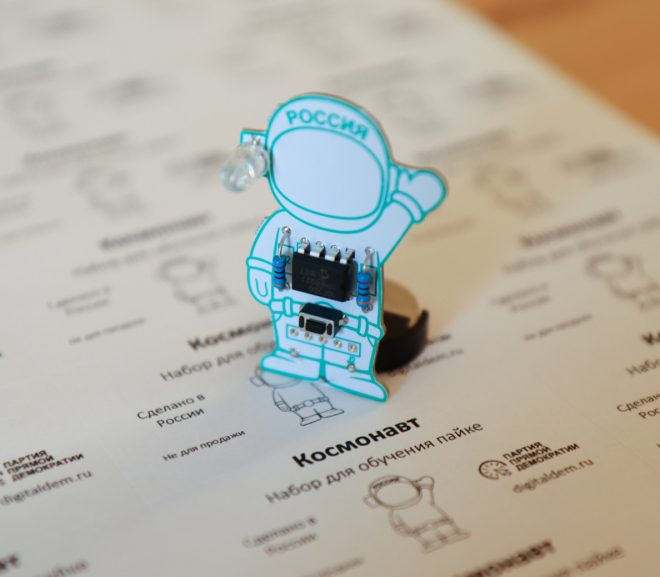

Этим летом ко мне обратился старый знакомый с просьбой о помощи. Он знал, что я занимаюсь сбором денег и помощью коллегам-электронщикам, ремонтникам и связистам из ДНР и ЛНР — оборудованием, инструментом, расходкой — и спрашивал, не можем ли мы помочь с покупкой электронных конструкторов для детей.

Российская федеральная система ДЭГ с технической точки зрения устроена крайне непросто, но сложность эта имеет причину. И большинство комментариев о том, что «начальнику на стол ляжет список, кто как проголосовал» — из непонимания или нежелания, иногда намеренного, разобраться в этой сложности.

Года два или три назад в Штатах было много разговоров про net neutrality — принцип, согласно которому провайдер связи обязан предоставлять равный доступ ко всем ресурсам Интернета (в противоположность ограничению скорости к нелюбмым — читай, чужим и не занесшим бабла — ресурсам).

Мне хотелось бы в очередной раз поговорить о том, как обеспечивается базовый (читай: минимально необходимый) уровень безопасности данных в беспроводных сетях, используемых в IoT-устройствах, на примере LoRaWAN. Почему именно LoRaWAN? Во-первых, потому, что это хорошо описанный и хорошо проработанный стандарт, на который стоит ориентироваться как на референс, если вы разрабатываете какой-то свой беспроводной протокол.

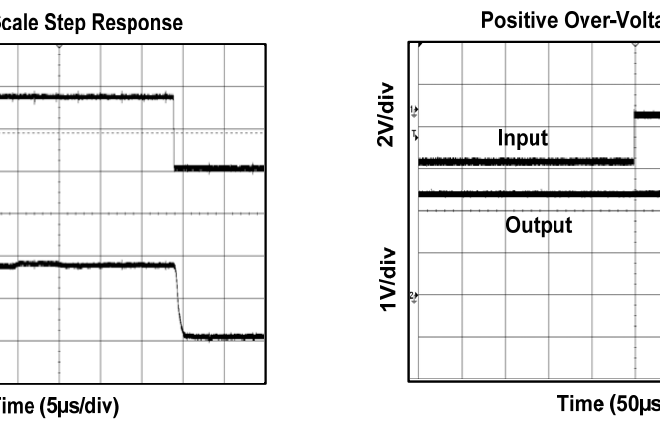

Этим расслабленным воскресным вечером мне бы хотелось поговорить на две темы, отчасти взаимосвязанные — о том, что такое и как вообще выглядит инженерный подход в разработке электроники, а также как и зачем писать на Хабр статьи про эту электронику так, чтобы они были приятны и понятны всем.

Как ни странно, но в абсолютном большинстве виденных мной «учебников для начинающих» по STM32 в частности и микроконтроллерам вообще нет, как правило, вообще ничего про такую вещь, как распределение памяти, размещение стека и, главное, недопущение переполнения памяти — в результате которого одна область перетирает другую и всё рушится, обычно с феерическими эффектами.